একজন সিকিউরিটি এক্সপার্টের অন্য সবার চাইতে জ্ঞান বেশী থাকা প্রয়োজন, এই ভিডিওটিতে আমরা কিছু বিষয় নিয়ে আলোচনা করব যেগুলো সম্পর্কে এথিকাল হ্যাকারের ধারনা থাকা উচিৎ।

পোর্ট কি?

----------

পোর্ট দিয়ে আমরা সহজ বাংলায় সংযোগ স্থল বুঝি। কম্পিউটার থেকে আমরা অনেক ধরনের সার্ভিস পেয়ে থাকি। কম্পিউটার একই সাথে অনেক গুলো নেটওয়ার্কের সাথে সংযুক্ত হতে পারে। আমরা কম্পিউটার যেসব কাজে ব্যাবহার করি, নেটওয়ার্ক পোর্ট ছাড়া তার সব কিছুই প্রায় অচল। আমাদের কম্পিউটারের ইউএসবি, ইথারনেট এগুলোকে হার্ডওয়ার পোর্ট বলে আর টিসিপি, এফটিপি, ডি এন এস, সিকিউর শেল এগুলোকে ভার্চুয়াল পোর্ট বলা হয়। একটা ওয়েব সার্ভারে ফাইল ট্রান্সফারের জন্য এফ টিপি পোর্ট ২১, এবং ওয়েবসাইট সার্ফিঙ্গের জন্য পোর্ট ৮০ ও ৮০৮০ ব্যাবহার করা হয়। এমন অনেক পোর্ট আছে যেগুলোর একেকটা একেক কাজে ব্যাবহার করা হয়। কোন পোর্ট কি কাজে ব্যাবহার করা হয় এগুলো সম্পর্কে আপনার ধারনা থাকতে হবে।

ডি ডস কি?

-----------

ড ও স, যার অর্থ ড্যানিয়েল অফ সার্ভিস। আর ডি ডস যার অর্থ ডিস্ট্রিবিউটেড ড্যানিয়েল অফ সার্ভিস। এটা ওয়ান অফ দা মোস্ট কমন সাইবার অ্যাটাক। ডি ডস দিয়ে যে কোন সাইট/সার্ভার শাট ডাউন করা যায়। এটা করতে খুব বেশী জানতে হয় না। ধরা যাক আপনি এক বালতি পানি বহন করতে পারেন, এখন আপনার উপর তিন বালতি পানি চাপিয়ে দিলে নিশ্চই আপনি আর দাঁড়িয়ে থাকবেন না? ডি ডস এও ঠিক এই জিনিষ টা হয়, ট্রাফিক অভারলোড হয়ে গেলে ক্রাশ করে।

আর এ টি

------------

রিমোট এ্যাডমিন্সট্রেটিভ টুল/ রিমোট এক্সেস ট্রোজান। ট্রোজান নাম শুনেই হয়ত বুঝতে পারছেন এটার কি কাজ। এগুলো সাধারনত টার্গেটের অজান্তেই তার কাংখিত ফাইলের সাথে অনাকাংখিত ভাবে ডাউনলোড হয়ে যায়। এটি ভিক্টিমকে মনিটিরং এর কাজে ব্যাবহার করা হয়। এগুলো ডিটেক্ট করা ইকটু কঠিন কারণ রানিং টাস্কে ইনভিজিবল হয়ে থাকে। এগুলো ডিটেক্ট করার সবচাইতে ভাল এবং ফ্রি টুল অ্যান্টি ম্যালওয়্যার বাইট।

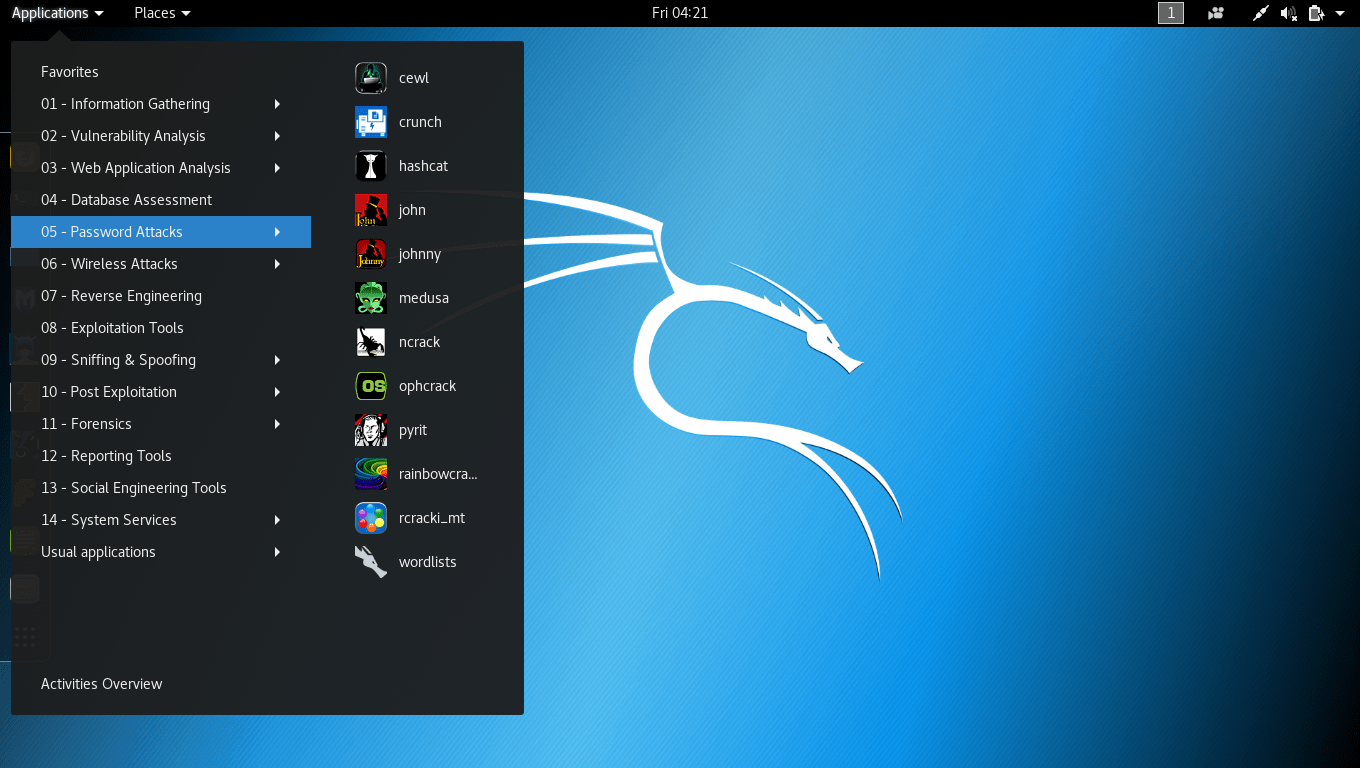

মেটাস্প্লইট

-------------

এটা একটা ফ্রেমওয়ার্ক, যেটায় অনেক গুলো টুলস একসাথে ব্যাবহার করা যায়। এটা ওয়ান অফ দা মোস্ট ইউজড পেনটেস্টিং টুল। এটা উইন্ডোজ, উবান্টু, ম্যাক সব অপারেটিং সিস্টেমে ব্যাবহার করা যায়। ভাল এথিকাল হ্যাকারের এই টুলস গুলো ব্যাবহার জানা উচিৎ।

সোশাল ইঞ্জিনিয়ারিং

------------------------

এটাকে হিউম্যান হ্যাকিং এর সাথে তুলনা করা যায়। আপনি কারো সাথে কথা বলে তাকে এক্সপ্লিয়ট করার জন্য অনেক প্রয়োজনীয় তথ্য বের করতে পারেন, ধরা যাক আপনার কারো জিমেইল এড্রেস প্রয়োজন যেটা দিয়ে তার কোন গুরুত্বপূর্ন একাউন্ট রিকভার করা যায়। আপনি তাকে কোন লোভনীয় অফার দিয়ে তাকে আপনার একাউন্টে মেইল করতে বললেন এবং সে আপনাকে মেইল করল। এটাই সোশাল ইঞ্জিনিয়ারিং।

ডক্সিং

--------

আমাদের ব্যাবহার করা তথ্য ছড়িয়ে ছিটিয়ে আছে পুরো ইন্টারনেট জুড়ে। আমরা নিজের অজান্তেই শেয়ার করে ফেলি এমন কিছু তথ্য যেগুলো ব্যাবহার করে একজন হ্যাকার আপনার সম্পর্কে অনেক কিছু জেনে যেতে পারে। আপকি কোথায় থাকেন, কি করেন, কোথায় যান, কি খান, আপনার ফ্যামিলি মেম্বার্স এছাড়াও অনেক ইনফর্মেশন বের করে ফেলা যায়। কোথায় কি শেয়ার করছেন ভেবে চিনতে শেয়ার করা গুরুত্বপূর্ন।

স্পুফিং

---------

স্পুফিং এর এক্সাম্পল যমুনা টিভিতে হওয়া প্রোগ্রামে দেওয়া হয়েছিল। আপনি বাংলাদেশ ব্যাংক থেকে একটি মেইল পেলেন যেটায় বলা হল আপনি অনেক টাকা জিতেছেন, কিন্তু খোজ নিয়ে দেখলেন কৃতপক্ষ এ ব্যাপারে কিছুই জানে না। এটাই স্পুফিং, আপনি অন্য কারও আইন্ডেন্টিটি ব্যাবহার করে নিজের লেখা কিছু ভিক্টিমের কাছে পাঠিয়ে দিলেন। ইরানের এক হ্যাকার স্পুফিং করে ড্রোন হ্যাক করে নামিয়ে এনেছিল।

র্যান্সামওয়ার

---------------

এটা একটা ম্যালিশিয়াস প্রোগ্রাম যেটা আপনার কম্পিউটারের সব ফাইল এনক্রাইপ্ট করতে শুরু করে এবং একটা নিদৃষ্ট এমাউন্ট পে না করলে ফাইল আর ফিরে পাওয়া যায় না। এগুলো আন্ট্রাস্টেড সাইট থেকে ডাউনলোড, ইমেইলের মাধ্যমে ছড়ায়।

কি লগার

------------

কি লগার আপনি আপনার পিসি অন করার পর থেকে কত বার কিবোর্ডের কোন কি, কত বার প্রেস করেছেন সব সেভ করে রাখে, ফেসবুক, ইমেল সহ সব ধরনের একাউন্ট হ্যাক করতে কি লগার ব্যাবহার করা হয়।

ওয়্যারলেস টেকনোলজি

---------------------------

একটা ওয়্যারলেস নেটওয়ার্ক হ্যাক করতে হলে আপনাকে অব্যশই সেটা সম্পর্কে ভাল ভাবে জানতে হবে। এনক্রিপশন অ্যালগরিদন WPA, WEP, WPA2 এগুলো সম্পর্কে ধারণা থাকতে হবে।

ডাটাবেজ

------------

ওয়েবসাইটের ডাটাবেজ এ অ্যাক্সেসের জন্য আপনাকে SQL জানতে হবে। SQL injection করে একটা ওয়েবসাইটের ডাটাবেজ থেকে তথ্য বের করা যায়। SQL Injection অনেক ধরনের হয়, এগুলো সম্পর্কে আপনার ধারণা থাকতে হবে।

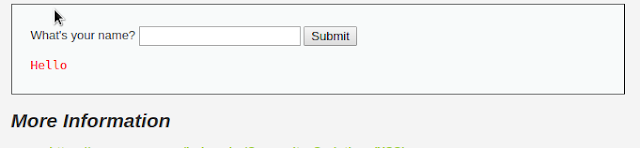

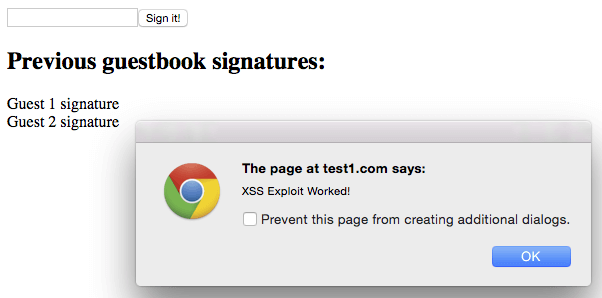

কোড ইঞ্জেকশন

------------------------

একটা কোড ইঞ্জেকশন যেটার সাহায্যে কোন ওয়েবসাইটে ক্ষতিকর কোড প্রবেশ করানো যায়। এজন্য সাধারনত সাইটের ইনপুট ফিল্ড গুলো ব্যাবহার করা হয়। এ সম্পর্কে টিউটোরিয়াল আর কিভাবে কাজ করে আমাদের ব্লগে ব্যাখ্যা করা হয়েছে, কারো পড়তে ইচ্ছা করলে দেখে নিতে পারেন।

আজ এ পর্যন্তই, পরবর্তী ভিডিও খুব শীঘ্রই আসবে আর এর পর থেকে সব টিউটোরিয়াল ভিডিওতে করার চেষ্টা করব, চ্যানেল সাবস্ক্রাইব করে রাখতে পারেন। স্পেসিফিক কিছু নিয়ে জানার ইচ্ছা থাকলে কমেন্ট করুন, বলার চেষ্টা করব।

পোর্ট কি?

----------

পোর্ট দিয়ে আমরা সহজ বাংলায় সংযোগ স্থল বুঝি। কম্পিউটার থেকে আমরা অনেক ধরনের সার্ভিস পেয়ে থাকি। কম্পিউটার একই সাথে অনেক গুলো নেটওয়ার্কের সাথে সংযুক্ত হতে পারে। আমরা কম্পিউটার যেসব কাজে ব্যাবহার করি, নেটওয়ার্ক পোর্ট ছাড়া তার সব কিছুই প্রায় অচল। আমাদের কম্পিউটারের ইউএসবি, ইথারনেট এগুলোকে হার্ডওয়ার পোর্ট বলে আর টিসিপি, এফটিপি, ডি এন এস, সিকিউর শেল এগুলোকে ভার্চুয়াল পোর্ট বলা হয়। একটা ওয়েব সার্ভারে ফাইল ট্রান্সফারের জন্য এফ টিপি পোর্ট ২১, এবং ওয়েবসাইট সার্ফিঙ্গের জন্য পোর্ট ৮০ ও ৮০৮০ ব্যাবহার করা হয়। এমন অনেক পোর্ট আছে যেগুলোর একেকটা একেক কাজে ব্যাবহার করা হয়। কোন পোর্ট কি কাজে ব্যাবহার করা হয় এগুলো সম্পর্কে আপনার ধারনা থাকতে হবে।

ডি ডস কি?

-----------

ড ও স, যার অর্থ ড্যানিয়েল অফ সার্ভিস। আর ডি ডস যার অর্থ ডিস্ট্রিবিউটেড ড্যানিয়েল অফ সার্ভিস। এটা ওয়ান অফ দা মোস্ট কমন সাইবার অ্যাটাক। ডি ডস দিয়ে যে কোন সাইট/সার্ভার শাট ডাউন করা যায়। এটা করতে খুব বেশী জানতে হয় না। ধরা যাক আপনি এক বালতি পানি বহন করতে পারেন, এখন আপনার উপর তিন বালতি পানি চাপিয়ে দিলে নিশ্চই আপনি আর দাঁড়িয়ে থাকবেন না? ডি ডস এও ঠিক এই জিনিষ টা হয়, ট্রাফিক অভারলোড হয়ে গেলে ক্রাশ করে।

আর এ টি

------------

রিমোট এ্যাডমিন্সট্রেটিভ টুল/ রিমোট এক্সেস ট্রোজান। ট্রোজান নাম শুনেই হয়ত বুঝতে পারছেন এটার কি কাজ। এগুলো সাধারনত টার্গেটের অজান্তেই তার কাংখিত ফাইলের সাথে অনাকাংখিত ভাবে ডাউনলোড হয়ে যায়। এটি ভিক্টিমকে মনিটিরং এর কাজে ব্যাবহার করা হয়। এগুলো ডিটেক্ট করা ইকটু কঠিন কারণ রানিং টাস্কে ইনভিজিবল হয়ে থাকে। এগুলো ডিটেক্ট করার সবচাইতে ভাল এবং ফ্রি টুল অ্যান্টি ম্যালওয়্যার বাইট।

মেটাস্প্লইট

-------------

এটা একটা ফ্রেমওয়ার্ক, যেটায় অনেক গুলো টুলস একসাথে ব্যাবহার করা যায়। এটা ওয়ান অফ দা মোস্ট ইউজড পেনটেস্টিং টুল। এটা উইন্ডোজ, উবান্টু, ম্যাক সব অপারেটিং সিস্টেমে ব্যাবহার করা যায়। ভাল এথিকাল হ্যাকারের এই টুলস গুলো ব্যাবহার জানা উচিৎ।

সোশাল ইঞ্জিনিয়ারিং

------------------------

এটাকে হিউম্যান হ্যাকিং এর সাথে তুলনা করা যায়। আপনি কারো সাথে কথা বলে তাকে এক্সপ্লিয়ট করার জন্য অনেক প্রয়োজনীয় তথ্য বের করতে পারেন, ধরা যাক আপনার কারো জিমেইল এড্রেস প্রয়োজন যেটা দিয়ে তার কোন গুরুত্বপূর্ন একাউন্ট রিকভার করা যায়। আপনি তাকে কোন লোভনীয় অফার দিয়ে তাকে আপনার একাউন্টে মেইল করতে বললেন এবং সে আপনাকে মেইল করল। এটাই সোশাল ইঞ্জিনিয়ারিং।

ডক্সিং

--------

আমাদের ব্যাবহার করা তথ্য ছড়িয়ে ছিটিয়ে আছে পুরো ইন্টারনেট জুড়ে। আমরা নিজের অজান্তেই শেয়ার করে ফেলি এমন কিছু তথ্য যেগুলো ব্যাবহার করে একজন হ্যাকার আপনার সম্পর্কে অনেক কিছু জেনে যেতে পারে। আপকি কোথায় থাকেন, কি করেন, কোথায় যান, কি খান, আপনার ফ্যামিলি মেম্বার্স এছাড়াও অনেক ইনফর্মেশন বের করে ফেলা যায়। কোথায় কি শেয়ার করছেন ভেবে চিনতে শেয়ার করা গুরুত্বপূর্ন।

স্পুফিং

---------

স্পুফিং এর এক্সাম্পল যমুনা টিভিতে হওয়া প্রোগ্রামে দেওয়া হয়েছিল। আপনি বাংলাদেশ ব্যাংক থেকে একটি মেইল পেলেন যেটায় বলা হল আপনি অনেক টাকা জিতেছেন, কিন্তু খোজ নিয়ে দেখলেন কৃতপক্ষ এ ব্যাপারে কিছুই জানে না। এটাই স্পুফিং, আপনি অন্য কারও আইন্ডেন্টিটি ব্যাবহার করে নিজের লেখা কিছু ভিক্টিমের কাছে পাঠিয়ে দিলেন। ইরানের এক হ্যাকার স্পুফিং করে ড্রোন হ্যাক করে নামিয়ে এনেছিল।

র্যান্সামওয়ার

---------------

এটা একটা ম্যালিশিয়াস প্রোগ্রাম যেটা আপনার কম্পিউটারের সব ফাইল এনক্রাইপ্ট করতে শুরু করে এবং একটা নিদৃষ্ট এমাউন্ট পে না করলে ফাইল আর ফিরে পাওয়া যায় না। এগুলো আন্ট্রাস্টেড সাইট থেকে ডাউনলোড, ইমেইলের মাধ্যমে ছড়ায়।

কি লগার

------------

কি লগার আপনি আপনার পিসি অন করার পর থেকে কত বার কিবোর্ডের কোন কি, কত বার প্রেস করেছেন সব সেভ করে রাখে, ফেসবুক, ইমেল সহ সব ধরনের একাউন্ট হ্যাক করতে কি লগার ব্যাবহার করা হয়।

ওয়্যারলেস টেকনোলজি

---------------------------

একটা ওয়্যারলেস নেটওয়ার্ক হ্যাক করতে হলে আপনাকে অব্যশই সেটা সম্পর্কে ভাল ভাবে জানতে হবে। এনক্রিপশন অ্যালগরিদন WPA, WEP, WPA2 এগুলো সম্পর্কে ধারণা থাকতে হবে।

ডাটাবেজ

------------

ওয়েবসাইটের ডাটাবেজ এ অ্যাক্সেসের জন্য আপনাকে SQL জানতে হবে। SQL injection করে একটা ওয়েবসাইটের ডাটাবেজ থেকে তথ্য বের করা যায়। SQL Injection অনেক ধরনের হয়, এগুলো সম্পর্কে আপনার ধারণা থাকতে হবে।

কোড ইঞ্জেকশন

------------------------

একটা কোড ইঞ্জেকশন যেটার সাহায্যে কোন ওয়েবসাইটে ক্ষতিকর কোড প্রবেশ করানো যায়। এজন্য সাধারনত সাইটের ইনপুট ফিল্ড গুলো ব্যাবহার করা হয়। এ সম্পর্কে টিউটোরিয়াল আর কিভাবে কাজ করে আমাদের ব্লগে ব্যাখ্যা করা হয়েছে, কারো পড়তে ইচ্ছা করলে দেখে নিতে পারেন।

আজ এ পর্যন্তই, পরবর্তী ভিডিও খুব শীঘ্রই আসবে আর এর পর থেকে সব টিউটোরিয়াল ভিডিওতে করার চেষ্টা করব, চ্যানেল সাবস্ক্রাইব করে রাখতে পারেন। স্পেসিফিক কিছু নিয়ে জানার ইচ্ছা থাকলে কমেন্ট করুন, বলার চেষ্টা করব।